Da IT- und Industriesysteme auf der ganzen Welt zunehmend von Sicherheitsverletzungen bedroht sind, ist Cybersicherheit eine Priorität, die wir mit all unseren Kunden teilen.

Deshalb arbeiten wir unermüdlich daran, ein Maximales Sicherheit zu gewährleisten und gleichzeitig das Risiko von Sicherheitsverletzungen in der gesamten Wertschöpfungskette zu verringern - dank spezieller, integrierter 'by design'-Funktionen, einer Architektur zur Vermeidung von Sicherheitsverletzungen und regelmäßiger Sicherheitsaudits.

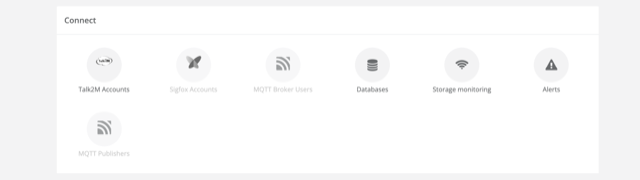

Fertigungsunternehmen, die ihre Maschinen und Anlagen vernetzen möchten, stehen eine Reihe von Optionen zur Verfügung. Von den industriellen IoT-Gateways von Ewon bis hin zu Industrie-PCs wird jede Art von Konnektivitätsarchitektur durch ihre eigene spezifische Sicherheit unterstützt, die sich auf zwei Kernpfeiler stützt, die das Risiko von Sicherheitsverletzungen drastisch reduzieren:

Benutzer sind die Hauptziele für Sicherheitsverstöße. Wir haben eine Reihe von Funktionen eingerichtet, die es uns ermöglicht, die Zugriffssicherheitsstufen genau zu konfigurieren:

Möglichkeit, ein Captcha hinzuzufügen

Möglichkeit der Delegierung der Authentifizierung an einen Drittanbieterdienst wie ADFS oder SAML

Konfigurierbarkeit der Passwortkomplexität: Mindestlänge, Einbeziehung von Sonderzeichen

Konfigurierbarkeit des Passwortablaufs

Konfigurierbarkeit der Sitzungszeiten

Ein System zur Vergabe von Benutzerrechten nach Rollen ermöglicht die Beschränkung des Benutzerzugriffs auf voreingestellte Daten und Funktionen.

Schließlich werden alle Benutzeraktivitäten in der App zeitlich unbegrenzt nachverfolgt und protokolliert, so dass etwaige bösartige Handlungen im Nachhinein analysiert werden können.

Die Daten, die wir verarbeiten, werden in der Cloud in einer Infrastruktur gespeichert, die eine Maximale Sicherheit gewährleistet. Wir arbeiten mit OVH, Partner, deren Serversicherheit zertifiziert ist:

Darüber hinaus überwacht eine Firewall alle ein- und ausgehenden Verbindungen mit messerscharfer Präzision.

Die InUse-Plattform ist über jeden Browser zugänglich und steht über das verschlüsselte HTTPS-Protokoll zur Verfügung. Die zugelassenen Chiffriersuiten beschränken sich auf die von der ANSSI, der französischen Agentur für die Sicherheit von Informationssystemen, empfohlenen.

Unsere Plattform entspricht auch den OWASP-Richtlinien, in denen die Regeln und Methoden für die Sicherung von Webanwendungen festgelegt sind.

Unsere Plattform wird regelmäßig von ANSSI-zertifizierten Dritten auf Sicherheitsverletzungen geprüft, um mögliche Schwachstellen zu erkennen und zu beheben.